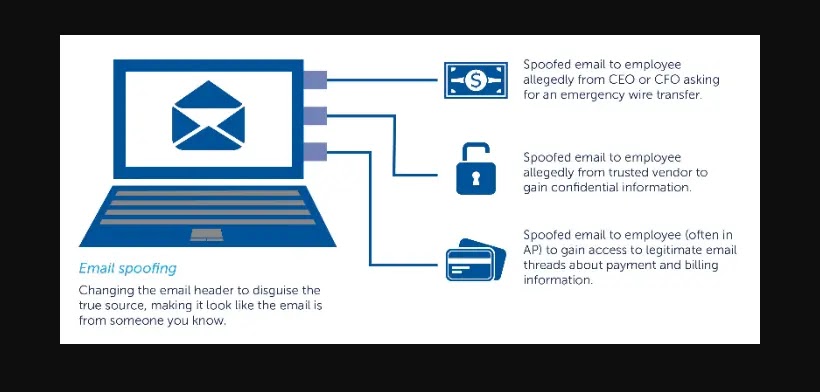

วิธีการหลอกลวงที่บุคคลที่เป็นอันตรายใช้เพื่อส่งอีเมลโดยมีข้อมูลผู้ส่งปลอมคือการปลอมแปลงอีเมล

ผู้โจมตีสร้างความประทับใจว่าอีเมลนั้นมาจากแหล่งที่เชื่อถือได้ เช่น ธุรกิจหรือบุคคลที่เชื่อถือได้ โดยการเปลี่ยนข้อมูลส่วนหัวของอีเมล โดยเฉพาะช่อง "จาก"

ด้วยการโน้มน้าวผู้รับว่าอีเมลนั้นถูกต้อง กลยุทธ์นี้หวังให้ผู้ใช้ให้ข้อมูลส่วนตัว ตกเป็นเหยื่อฟิชชิ่งหลอกลวง หรือดาวน์โหลดมัลแวร์โดยไม่ตั้งใจ

การปลอมแปลงอีเมลมุ่งเน้นไปที่การใช้ประโยชน์จากข้อบกพร่องในตัวในโปรโตคอลอีเมล แทนที่จะแฮ็กบัญชีอีเมลของผู้ส่ง

จำเป็นอย่างยิ่งที่จะต้องระวังอีเมลแปลก ๆ ตรวจสอบที่อยู่ผู้ส่งอย่างละเอียด หลีกเลี่ยงการคลิกลิงก์หรือไฟล์แนบที่น่าสงสัย และนำกลไกการตรวจสอบสิทธิ์อีเมลมาใช้เพื่อป้องกันการปลอมแปลงอีเมล

สถิติการปลอมแปลงอีเมล์

- ความแพร่หลายที่เพิ่มมากขึ้น:เป็นเวลาหลายปีมาแล้วที่การปลอมแปลงอีเมลเป็นกลยุทธ์ทั่วไปสำหรับแฮกเกอร์ เนื่องจากประสบความสำเร็จในการทำให้ผู้รับเข้าใจผิดและการก้าวข้ามมาตรการรักษาความปลอดภัยอีเมลแบบเดิมๆ จึงยังคงเป็นเทคนิคยอดนิยม

- การโจมตีแบบฟิชชิ่ง:โดยทั่วไปแล้วการปลอมแปลงอีเมลจะเชื่อมโยงกับความพยายามฟิชชิ่ง ซึ่งผู้โจมตีพยายามโน้มน้าวให้เหยื่อเปิดเผยข้อมูลส่วนตัว เช่น รหัสผ่าน ข้อมูลทางการเงิน หรือข้อมูลส่วนบุคคล อีเมลฟิชชิ่งนับล้านถูกส่งออกไปทุกวัน ทำให้การโจมตีแบบฟิชชิ่งกลายเป็นอันตรายร้ายแรงอย่างต่อเนื่อง

- อุตสาหกรรมเป้าหมาย : แคมเปญที่ใช้การปลอมแปลงอีเมลมักกำหนดเป้าหมายไปที่ภาคส่วนต่างๆ รวมถึงสถาบันการเงิน ผู้ให้บริการด้านการดูแลสุขภาพ หน่วยงานภาครัฐ และเว็บไซต์อีคอมเมิร์ซ อุตสาหกรรมบางประเภทได้รับเลือกจากอาชญากรไซเบอร์ให้เป็นเป้าหมายที่ต้องการ เนื่องจากมีการจัดการข้อมูลที่ละเอียดอ่อนหรือมีฐานผู้บริโภคขนาดใหญ่

- ผลกระทบทางการเงิน : สำหรับทั้งผู้คนและธุรกิจ การปลอมแปลงอีเมลอาจนำไปสู่ความสูญเสียทางการเงินจำนวนมาก ธุรกิจทั่วโลกสูญเสียเงินหลายพันล้านดอลลาร์อันเป็นผลมาจากการฉ้อโกง Business Email Compromise (BEC)ซึ่งมักใช้การปลอมแปลงอีเมล การฉ้อโกงเหล่านี้มักตกเป็นเหยื่อของพนักงานที่รับผิดชอบการดำเนินงานทางการเงิน และหลอกลวงให้พวกเขาส่งเงินที่ไม่ใช่ของพวกเขา

- กลยุทธ์การแอบอ้างบุคคลอื่น : การพยายามบิดเบือนหน่วยงานที่มีชื่อเสียง เช่น แบรนด์ที่มีชื่อเสียง ผู้ให้บริการ หรือเพื่อนร่วมงานภายในองค์กร เป็นเทคนิคทั่วไปที่ใช้ในการปลอมแปลงอีเมล ผู้โจมตีเขียนการสื่อสารด้วยความระมัดระวังและมักใช้กลยุทธ์วิศวกรรมสังคมเพื่อเอาชนะความไว้วางใจของเป้าหมาย

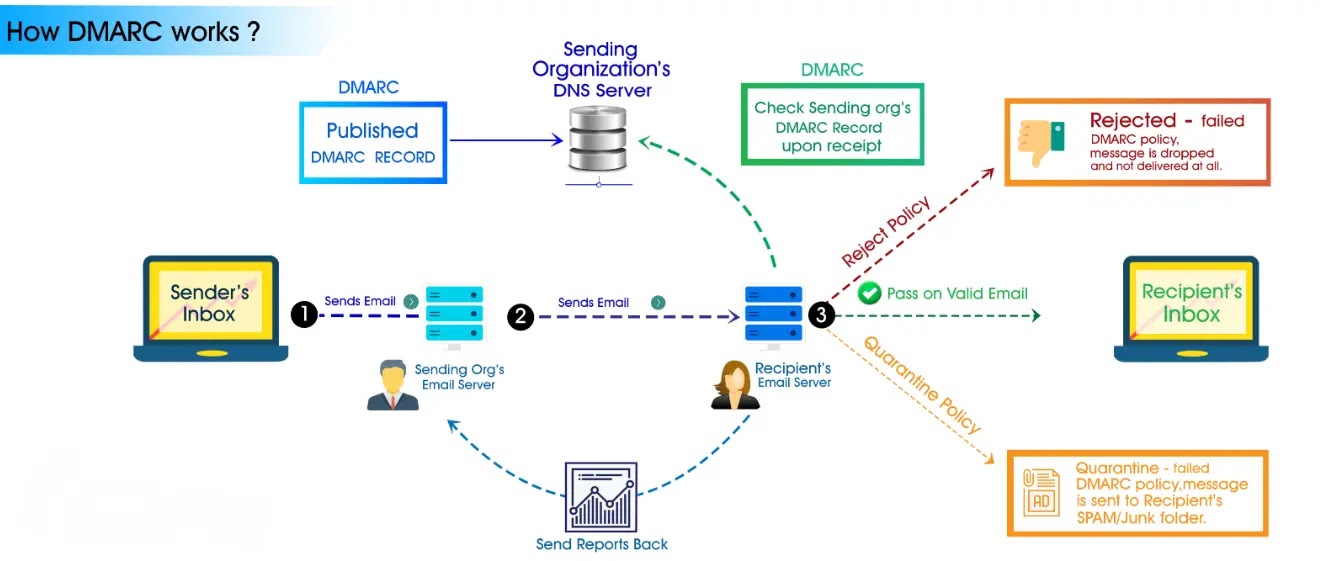

- มาตรการบรรเทาผลกระทบ:องค์กรและบุคคลได้ปรับใช้ระบบการตรวจสอบสิทธิ์อีเมลจำนวนหนึ่ง รวมถึง SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) และ DMARC เพื่อป้องกันการปลอมแปลงอีเมล (การตรวจสอบสิทธิ์ข้อความตามโดเมน การรายงาน และความสอดคล้อง) ขั้นตอนเหล่านี้ทำงานเพื่อให้แน่ใจว่าอีเมลถูกต้องตามกฎหมาย และช่วยหยุดการปลอมแปลงจากการเข้าถึงกล่องจดหมายของผู้รับ

ตัวอย่างของการปลอมแปลงอีเมล์

ต่อไปนี้คือตัวอย่างบางส่วนของสถานการณ์การปลอมแปลงอีเมลทั่วไป:

- อีเมล CEO หรือผู้บริหารปลอม:ผู้โจมตีอาจส่งอีเมลไปยังพนักงาน ลูกค้า หรือพันธมิตรทางธุรกิจในขณะที่สวมรอยเป็นผู้นำอาวุโสภายในองค์กร อีเมลปลอมเหล่านี้มักเรียกร้องให้ดำเนินการเร่งด่วน เช่น การโอนเงิน การเปิดเผยข้อมูลส่วนตัว หรือการเริ่มต้นการทำธุรกรรมที่ผิดกฎหมาย

- การเลียนแบบแบรนด์: อาชญากรไซเบอร์ใช้อีเมลหลอกลวงเพื่อเลียนแบบบริษัทที่มีชื่อเสียงหรือบริการอินเทอร์เน็ตที่ได้รับความนิยม ในความพยายามที่จะหลอกลวงผู้คนให้เปิดเผยข้อมูลที่ละเอียดอ่อน อีเมลเหล่านี้อาจแจ้งให้ผู้รับทราบถึงการละเมิดความปลอดภัย การระงับบัญชี หรือการร้องขอข้อมูลส่วนบุคคลอย่างเร่งด่วน

- การหลอกลวงสถาบันการเงิน:ในความพยายามฟิชชิ่ง มักมีการใช้อีเมลปลอมที่ดูเหมือนว่ามาจากธนาคารหรือองค์กรทางการเงินอื่นๆ อีเมลสามารถระบุได้ว่าบัญชีของผู้รับถูกบุกรุกหรือต้องตรวจสอบรายละเอียดการเข้าสู่ระบบโดยคลิกลิงก์ที่เป็นอันตรายและป้อนข้อมูลส่วนบุคคล

- การแอบอ้างเป็นหน่วยงานของรัฐหรือหน่วยงานภาษี:ผู้โจมตีอาจส่งอีเมลหลอกลวงไปยังบุคคลหรือธุรกิจในขณะที่ปลอมตัวเป็นหน่วยงานด้านภาษีหรือหน่วยงานของรัฐ เพื่อรวบรวมข้อมูลทางการเงินหรือข้อมูลส่วนบุคคลที่ละเอียดอ่อน อีเมลเหล่านี้มักมีการขู่ว่าจะดำเนินคดี ค่าปรับภาษี หรือเรียกร้องให้ชำระเงินด่วน

- การรีเซ็ตรหัสผ่านหรือคำขอการยืนยันบัญชี:จุดประสงค์ของอีเมลปลอมคือการหลอกผู้บริโภคให้เปลี่ยนรหัสผ่านหรือยืนยันบัญชีของตนโดยทำให้ดูเหมือนว่ามาจากบริการอินเทอร์เน็ต ไซต์โซเชียลมีเดีย หรือผู้ให้บริการอีเมลที่มีชื่อเสียง โดยทั่วไปแล้ว อีเมลเหล่านี้มีลิงก์ที่เป็นอันตรายซึ่งนำผู้เยี่ยมชมไปยังเว็บไซต์ปลอมที่มีจุดประสงค์เพื่อขโมยข้อมูลการเข้าสู่ระบบ

- ข้อเสนองานปลอม:ผู้หางานอาจเป็นเป้าหมายของอีเมลหลอกลวงที่โฆษณาโอกาสในการทำงานที่น่าดึงดูด อีเมลที่ขอข้อมูลส่วนบุคคล ข้อมูลบัญชีธนาคาร หรือเงินสำหรับการตรวจสอบประวัติหรือค่าธรรมเนียมการดำเนินการอาจดูเหมือนว่ามาจากธุรกิจที่น่าเชื่อถือ

องค์กรควรใช้แผนการตอบสนองต่อเหตุการณ์ที่มีประสิทธิภาพ ตรวจสอบการรับส่งข้อมูลอีเมลอย่างสม่ำเสมอเพื่อดูความผิดปกติ และติดตามภัยคุกคามที่เกิดขึ้นใหม่อยู่เสมอ เพื่อก้าวนำหน้าภาพรวมภัยคุกคามทางอีเมลที่พัฒนาอยู่เสมอด้วย โซลูชันที่ขับเคลื่อนด้วย AI เช่น Trustifi

สิ่งที่ควรหลีกเลี่ยงในการปลอมแปลงอีเมล

- โปรโตคอลอีเมลที่อ่อนแอ : หากไม่มีมาตรการตรวจสอบสิทธิ์ที่เข้มงวด โปรโตคอลอีเมล เช่นSimple Mail Transmission Protocol (SMTP) ได้ถูกสร้างขึ้น ทำให้ผู้โจมตีแก้ไขช่อง "จาก" และส่งอีเมลด้วยที่อยู่ผู้ส่งปลอมได้ง่ายขึ้น

- การขาดการตรวจสอบสิทธิ์อีเมล : เทคนิคการตรวจสอบสิทธิ์อีเมลที่แข็งแกร่ง เช่น SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) และ DMARC มักไม่ค่อยถูกใช้โดยเซิร์ฟเวอร์อีเมลและไคลเอนต์ (การตรวจสอบข้อความตามโดเมน การรายงาน และความสอดคล้อง) ขั้นตอนเหล่านี้ช่วยลดโอกาสของการปลอมแปลงอีเมลและช่วยในการยืนยันความถูกต้องของโดเมนของผู้ส่ง

- ฟิชชิ่งและวิศวกรรมสังคม : ผู้โจมตีมักใช้เทคนิควิศวกรรมสังคมเพื่อหลอกล่อเหยื่อให้เปิดเผยข้อมูลส่วนตัวหรือทำกิจกรรมบางอย่าง พวกเขาโน้มน้าวให้ผู้คนเชื่ออีเมลปลอมและดำเนินการตามที่ตั้งใจไว้โดยสมมติตัวตนของบริษัทที่มีชื่อเสียงและใช้การบิดเบือนทางจิตวิทยา

- มัลแวร์และบอตเน็ต : การโจมตีด้วยการปลอมแปลงอีเมลขนาดใหญ่สามารถทำได้ผ่านซอฟต์แวร์ที่เป็นอันตรายและบอตเน็ต การระบุแหล่งที่มาของการโจมตีอาจเป็นเรื่องยาก เมื่อมีการใช้คอมพิวเตอร์ที่ถูกบุกรุกของบ็อตเน็ตเพื่อส่งอีเมลปลอมจำนวนมาก

- เซิร์ฟเวอร์รีเลย์แบบเปิด : ผู้โจมตีอาจใช้เซิร์ฟเวอร์อีเมลที่ได้รับการกำหนดค่าไม่ถูกต้องหรือมีการรักษาความปลอดภัยที่ไม่ปลอดภัยเป็นเซิร์ฟเวอร์รีเลย์แบบเปิด เซิร์ฟเวอร์เหล่านี้เปิดใช้งานการโจมตีด้วยการปลอมแปลงอีเมลโดยอนุญาตให้ผู้ใช้ที่ไม่ได้รับอนุญาตส่งอีเมลโดยไม่ต้องมีการตรวจสอบสิทธิ์ที่จำเป็น

- ช่องโหว่ของระบบชื่อโดเมน (DNS) : ผู้โจมตีอาจแก้ไขบันทึก DNS ของโดเมนโดยการใช้ประโยชน์จากข้อบกพร่องที่เกี่ยวข้องกับ DNS หรือข้อผิดพลาดในการกำหนดค่า พวกเขาสามารถส่งอีเมลปลอมจากโดเมนที่ปรากฏว่าเป็นของแท้โดยการเปลี่ยนการตั้งค่า DNS ซึ่งช่วยให้สามารถเปลี่ยนเส้นทางการรับส่งอีเมลได้

- การขาดการรับรู้ของผู้ใช้ : ผู้คนมีแนวโน้มที่จะตกเป็นเหยื่อฟิชชิ่งหากพวกเขาเพิกเฉยต่อกลยุทธ์การปลอมแปลงอีเมลและแนวปฏิบัติที่ดีที่สุด ผู้โจมตีวางใจได้ว่าผู้รับไม่ได้ตรวจสอบข้อมูลอีเมลอย่างละเอียดและเชื่อผู้ส่งที่ชัดเจนโดยไม่ตรวจสอบความถูกต้องตามกฎหมาย

วิธีการระบุอีเมลปลอมแปลง

การระบุอีเมลปลอมอาจเป็นเรื่องที่ท้าทาย เนื่องจากผู้โจมตีใช้เทคนิคต่างๆ เพื่อทำให้อีเมลดูเหมือนถูกต้องตามกฎหมาย อย่างไรก็ตาม มีวิธีการบางอย่างที่คุณสามารถใช้เพื่อช่วยระบุความพยายามในการปลอมแปลงที่อาจเกิดขึ้นได้

เคล็ดลับบางประการมีดังนี้:

- ตรวจสอบที่อยู่อีเมลของผู้ส่ง : ดูที่อยู่อีเมลของผู้ส่งอย่างใกล้ชิด ชื่อโดเมนหรือชื่อผู้ส่งในอีเมลปลอมมักมีรูปแบบที่ละเอียดอ่อนหรือการสะกดผิดที่อาจไม่มีใครสังเกตเห็นตั้งแต่แรกเห็น ควรเปรียบเทียบกับที่อยู่อีเมลที่ถูกต้องที่คุณมีอยู่

- ตรวจสอบส่วนหัวของอีเมล:ที่มาของอีเมลจะถูกเปิดเผยอย่างครบถ้วนใน ส่วนหัว ของอีเมล คุณสามารถค้นหาความผิดปกติในส่วนหัวของอีเมล เช่น ชื่อโดเมนที่ไม่ตรงกันหรือที่อยู่ IP ที่ไม่สอดคล้องกับผู้ส่งที่อ้างสิทธิ์

- วิเคราะห์เนื้อหาอีเมล : ให้ความสนใจอย่างใกล้ชิดกับการใช้คำ ไวยากรณ์ และน้ำเสียงของอีเมล การสะกดผิด ไวยากรณ์ที่ไม่ดี หรือการใช้น้ำเสียงที่เร่งด่วนและก้าวร้าว ล้วนเป็นสัญญาณของอีเมลหลอกลวง มาตรฐานการสื่อสารทางวิชาชีพมักได้รับการยึดถือโดยองค์กรที่ถูกต้องตามกฎหมาย

- วางเมาส์เหนือลิงก์ : อย่าไปอยู่ที่ลิงก์ของอีเมลโดยตรง หากต้องการดู URL ที่ซ่อนอยู่ เพียงเลื่อนเคอร์เซอร์เมาส์ไปที่ลิงก์ ตรวจสอบเพื่อดูว่าลิงก์เชื่อมโยงไปยังตำแหน่งที่ถูกต้องหรือไม่ หรือนำคุณไปยังเว็บไซต์ที่น่าสงสัยหรือไม่เกี่ยวข้องหรือไม่ ระวัง URL ที่สั้นลงหรือมีชื่อโดเมนแปลกๆ

- มองหาคำขอหรือความเร่งด่วนที่ผิดปกติ:อีเมลที่ถูกปลอมแปลงมักขอข้อมูลส่วนตัว เงิน หรือการดำเนินการอย่างรวดเร็วจากผู้รับ โปรดใช้ความระมัดระวังกับอีเมลที่ขอข้อมูลส่วนบุคคลที่ผู้ส่งควรมีอยู่แล้ว ต้องการการตอบสนองอย่างเร่งด่วน หรือข่มขู่คุณหากคุณไม่ปฏิบัติตาม

- การอ้างอิงโยงกับผู้ติดต่อที่รู้จัก : ก่อนที่จะดำเนินการกับอีเมลที่ดูเหมือนว่าจะมาจากคนที่คุณรู้จัก ให้คิดถึงการติดต่อกับพวกเขาผ่านช่องทางการติดต่อแยกต่างหากเพื่อยืนยันความถูกต้องของอีเมล

- เปิดใช้งานการตรวจสอบสิทธิ์อีเมล : ตรวจสอบว่าผู้ให้บริการอีเมลหรือบริษัทของคุณใช้มาตรฐานการตรวจสอบอีเมล SPF, DKIM และ DMARC เทคนิคเหล่านี้สามารถช่วยระบุและลบอีเมลปลอมได้

- ใช้ซอฟต์แวร์ป้องกันสแปมและป้องกันฟิชชิ่ง : เปิดใช้งานและอัปเดตตัวกรองสแปมและฟิชชิ่งของไคลเอ็นต์อีเมลของคุณ โอกาสที่การพยายามปลอมแปลงจะลดลงได้โดยใช้ตัวกรองเหล่านี้เพื่อจดจำและเตือนอีเมลที่น่าสงสัย

- เชื่อสัญชาตญาณของคุณ : เชื่อสัญชาตญาณของคุณหากมีสิ่งใดดูแปลกหรือดีเกินจริง เมื่อมีข้อสงสัย โปรดใช้ความระมัดระวังและหลีกเลี่ยงการตอบกลับอีเมลจนกว่าความถูกต้องตามกฎหมายจะได้รับการยืนยัน

แรงจูงใจเบื้องหลังการปลอมแปลงอีเมล

แรงจูงใจเบื้องหลังการปลอมแปลงอีเมลอาจแตกต่างกันไปขึ้นอยู่กับเป้าหมายและความตั้งใจของผู้โจมตี ต่อไปนี้เป็นแรงจูงใจทั่วไปบางประการที่สังเกตได้เบื้องหลังการปลอมแปลงอีเมล:

- ฟิชชิ่งและการโจรกรรมข้อมูลประจำตัว : อีเมลปลอมเป็นองค์ประกอบทั่วไปของแคมเปญฟิชชิ่ง ผู้โจมตีส่งอีเมลปลอมไปยังผู้รับเพื่อพยายามให้พวกเขาให้ข้อมูลที่ละเอียดอ่อน เช่น รหัสผ่าน หมายเลขบัตรเครดิต หรือข้อมูลส่วนบุคคล การใช้ประโยชน์จากข้อมูลนี้เพื่อการฉ้อโกงทางการเงิน การขโมยข้อมูลประจำตัว หรืออาชญากรรมที่ผิดกฎหมายอื่น ๆ จึงเป็นไปได้

- การฉ้อโกงทางการเงิน : สามารถส่งอีเมลปลอมเพื่อหลอกให้ผู้รับให้ข้อมูลทางธนาคารหรือมีส่วนร่วมในธุรกรรมทางการเงิน ผู้โจมตีอาจปลอมแปลงตัวตนของผู้นำบริษัท สถาบันการเงิน หรือพันธมิตรทางธุรกิจ เพื่อโน้มน้าวให้เหยื่อโอนเงินไปยังบัญชีที่ฉ้อโกง

- การแพร่กระจายมัลแวร์:ไฟล์แนบหรือไวรัสที่เป็นอันตรายสามารถแพร่กระจายผ่านการปลอมแปลงอีเมล ผู้โจมตีหลอกให้ผู้รับเปิดอีเมลฟิชชิ่งที่มีไฟล์ที่เป็นอันตราย เช่น เอกสารที่มีมาโครหรือโปรแกรมปฏิบัติการ เมื่อเปิดไฟล์แนบเหล่านี้ มัลแวร์อาจถูกติดตั้งบนอุปกรณ์ของผู้รับ ทำให้ผู้โจมตีสามารถเข้าถึงหรือควบคุมโดยไม่ได้รับอนุญาต

- วิศวกรรมสังคมและการแอบอ้างบุคคลอื่น : ผู้โจมตีสามารถปลอมตัวเป็นบุคคลหรือหน่วยงานที่น่าเชื่อถือ เช่น เพื่อนร่วมงาน เพื่อน หรือผู้บังคับบัญชา โดยใช้การปลอมแปลงอีเมล พวกเขาสามารถชักชวนผู้รับให้ดำเนินการบางอย่างหรือเปิดเผยข้อมูลส่วนตัวโดยใช้ประโยชน์จากความไว้วางใจและอำนาจ บ่อยครั้งเพื่อผลประโยชน์ทางการเงินหรือจุดประสงค์ที่เป็นอันตรายอื่นๆ

- ความเสียหายต่อชื่อเสียง : อีเมลปลอมแปลงสามารถใช้เพื่อทำร้ายชื่อเสียงของบุคคลหรือองค์กรได้ ผู้โจมตีอาจส่งอีเมลที่เป็นอันตรายหรือไม่เหมาะสมจากที่อยู่หลอกลวงโดยมีเป้าหมายเพื่อสร้างความเสียหายต่อชื่อเสียงของเป้าหมาย

- การหยุดชะงักและการก่อวินาศกรรม : การปลอมแปลงอีเมลยังสามารถใช้เป็นเทคนิคการก่อวินาศกรรมหรือการหยุดชะงักได้ ด้วยจุดประสงค์เพื่อสร้างความสับสน การสื่อสารที่ผิดพลาด หรือความวุ่นวายภายในบริษัทหรือชุมชน ผู้โจมตีอาจส่งอีเมลปลอมพร้อมข้อมูลที่ไม่ถูกต้องหรือคำแนะนำที่ทำให้เข้าใจผิด

แนวทางปฏิบัติที่ดีที่สุดและเคล็ดลับในการหลีกเลี่ยงการปลอมแปลงอีเมล

- เปิดใช้งานการตรวจสอบสิทธิ์อีเมล : SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) และ DMARC ควรใช้เป็นระบบตรวจสอบสิทธิ์อีเมล (การตรวจสอบข้อความตามโดเมน การรายงาน และความสอดคล้อง) มาตรการเหล่านี้ช่วยลดโอกาสที่จะได้รับข้อความปลอมและช่วยในการยืนยันความถูกต้องของอีเมลขาเข้า

- ตรวจสอบข้อมูลผู้ส่ง : ตรวจสอบชื่อที่แสดงและที่อยู่อีเมลของผู้ส่ง ระวังการเปลี่ยนแปลงเล็กๆ น้อยๆ การสะกดผิด หรือโดเมนที่ไม่ใช่โดเมนที่แท้จริงของผู้ส่ง หากไม่แน่ใจ ให้ตรวจสอบกับผู้ติดต่อที่รู้จักหรือติดต่อผ่านช่องทางการสื่อสารอื่นเพื่อยืนยันตัวตนของผู้ส่ง

- ระวังอีเมลที่ไม่คาดคิด : เมื่อคุณได้รับอีเมลที่ไม่คาดคิดหรือไม่พึงประสงค์ โปรดระวัง โดยเฉพาะอย่างยิ่งหากอีเมลเหล่านั้นขอข้อมูลส่วนบุคคล เงิน หรือการดำเนินการในทันที โปรดระวังอีเมลที่อ้างว่ามาจากบริษัท สถาบันการเงิน หรือหน่วยงานของรัฐที่มีชื่อเสียง เนื่องจากผู้โจมตีมักจะหลอกลวงองค์กรเหล่านี้

- อย่าคลิกลิงก์หรือไฟล์แนบที่น่าสงสัย : เมื่อเปิดลิงก์หรือดาวน์โหลดไฟล์จากอีเมลที่ดูน่าสงสัยหรือส่งจากแหล่งที่ไม่รู้จัก ให้ใช้ความระมัดระวัง เมื่อคุณวางตัวชี้ไว้เหนือลิงก์ ให้มองหาชื่อโดเมนแปลก ๆ หรือข้อผิดพลาดใน URL ที่ซ่อนอยู่

- ระมัดระวังข้อมูลส่วนบุคคล : เมื่อส่งข้อมูลส่วนบุคคลทางอีเมล โปรดใช้ความระมัดระวัง ข้อมูลที่ละเอียดอ่อนมักไม่ค่อยได้รับการร้องขอทางอีเมลจากองค์กรที่น่าเชื่อถือ รหัสผ่าน หมายเลขประกันสังคม ข้อมูลบัตรเครดิต และข้อมูลที่ละเอียดอ่อนอื่นๆ ไม่ควรถูกแชร์โดยไม่ยืนยันความถูกต้องของอีเมลก่อน

- ให้ความรู้และฝึกอบรมพนักงาน : ธุรกิจควรฝึกอบรมพนักงานอย่างสม่ำเสมอและให้ความรู้เกี่ยวกับความปลอดภัยของอีเมล รวมถึงอันตรายจากการฟิชชิงอีเมล และวิธีตรวจจับอีเมลหลอกลวง แผนกไอทีควรได้รับแจ้งถึงการโจมตีแบบฟิชชิ่งหรืออีเมลที่น่าสงสัยที่คิดว่าจะถูกส่งไปแล้ว

- ใช้ตัวกรองป้องกันสแปมและป้องกันฟิชชิ่ง :ใช้ตัวกรองสแปมและเครื่องมือรักษาความปลอดภัยอีเมลที่สามารถช่วยในการระบุและลบฟิชชิ่งหรือการสื่อสารที่เป็นอันตราย ก่อนที่จะไปถึงกล่องจดหมายของคุณ เทคโนโลยีเหล่านี้สามารถช่วยบล็อกหรือกักกันข้อความที่น่าสงสัยได้

- อัปเดตซอฟต์แวร์และระบบอยู่เสมอ : ตรวจสอบให้แน่ใจว่าระบบปฏิบัติการ โปรแกรมป้องกันไวรัส และไคลเอนต์อีเมลของคุณทันสมัยอยู่เสมอ การแก้ไขข้อบกพร่องด้านความปลอดภัยและการป้องกันช่องโหว่ที่ใช้ในการโจมตีด้วยการปลอมแปลงอีเมลนั้นเกิดขึ้นได้ด้วยการอัปเกรดเป็นประจำ

- ข้อควรระวังในการใช้เครือข่าย Wi-Fi สาธารณะ : โปรดจำไว้ว่าเครือข่าย Wi-Fi สาธารณะอาจไม่ปลอดภัยและเสี่ยงต่อการถูกโจมตีแบบแทรกกลางระหว่างการใช้งานเพื่อเข้าถึงอีเมลของคุณ เมื่อใช้ Wi-Fi สาธารณะ ให้หลีกเลี่ยงการเข้าถึงอีเมลส่วนตัวหรือลงชื่อเข้าใช้บัญชีที่มีข้อมูลทางการเงินหรือข้อมูลส่วนบุคคล

0 ความคิดเห็น:

แสดงความคิดเห็น